1. Zielsetzung

Die primäre Zielsetzung des Netzwerkprojekts ist die **Trennung von Vertrauenszonen** (DMZ, LAN, IoT) mittels VLANs und die Implementierung einer dedizierten Firewall-Lösung (**OPNsense**) auf Bare-Metal-Hardware.

2. Subnetting-Plan

Die Netzwerkarchitektur basiert auf drei logisch getrennten Subnetzen (VLANs), die durch die OPNsense-Firewall voneinander isoliert und verwaltet werden.

Geplante Zonen

- **LAN/Trusted:** - Vertrauenswürdige interne Geräte (PCs, Laptops, Server-Management).

- **DMZ:** - Öffentlich erreichbare Server (Webserver, Reverse Proxy). **Kein direkter Zugriff** auf LAN erlaubt.

- **IoT/Guest:** - Smart-Home-Geräte und Gastzugänge. Nur eingeschränkter Internetzugriff und blockierter Zugriff auf LAN und DMZ.

3. Wichtige Firewall-Regeln (OPNsense)

Die Firewall-Regeln stellen sicher, dass die logische Trennung der Subnetze auch physisch durchgesetzt wird.

Kernregeln

- **Standard:** Alle Routen zwischen VLANs sind standardmäßig blockiert (**Implicit Deny**).

- **DMZ-Regel:** DMZ-Server dürfen nur auf das **WAN** (Internet) zugreifen. Jeglicher Zugriff auf das LAN oder das Management-Netzwerk ist verboten.

- **LAN-Regel:** LAN hat vollen Zugriff auf alle anderen Zonen (DMZ, IoT) und das Internet.

- **OPNsense-Management:** Nur vom LAN/Trusted-Netzwerk aus erlaubt.

4. Workload-Verteilung auf Hosts

Die logische Trennung der Netze wird durch die physische Verteilung der kritischen Dienste auf unterschiedliche Proxmox-Hosts unterstützt, die sich in verschiedenen VLANs befinden.

DMZ-Host S920 (AMD Dual-Core)

Dieser Host hält alle Dienste, die aus dem Internet erreichbar sind, um die Gefahr eines Angriffs auf die interne Infrastruktur zu isolieren.

- **Reverse Proxy** (z.B. NGINX Proxy Manager): Zentraler Zugriffspunkt für alle Domain-Subdomains.

- **Webserver** (Statische Sites).

- **Mail Gateway/Server** (SMTP/IMAP).

- **Proxy Server** (Optional: Transparenter Proxy für ausgehenden Verkehr).

- **AdBlocker** (z.B. Pi-Hole/AdGuard Home LXC).

LAN-Host S740 (Intel Quad-Core)

Dieser Host wird ausschließlich für interne, vertrauenswürdige Dienste genutzt.

- **Monitoring Server** (z.B. Prometheus/Grafana).

- **Interne Serverdienste** (z.B. Nextcloud, ZFS-Speicher).

- **Interne VMs**.

5. Übersicht vorhandene Hardware

Das gesamte Netzwerkschema basiert auf folgenden, bereits vorhandenen Hardware-Komponenten:

Firewall & Router

- **Router/Firewall:** Fujitsu Futro S930 (OPNsense)

- **Zusatz-NIC:** Intel Gigabit Dual-Port Adapter

Proxmox Cluster (Hypervisor)

- **Primär-Node:** Fujitsu Futro S740 (Intel J4105 Quad-Core)

- **Sekundär-Node:** Fujitsu Futro S920 (AMD GX-222GC Dual-Core)

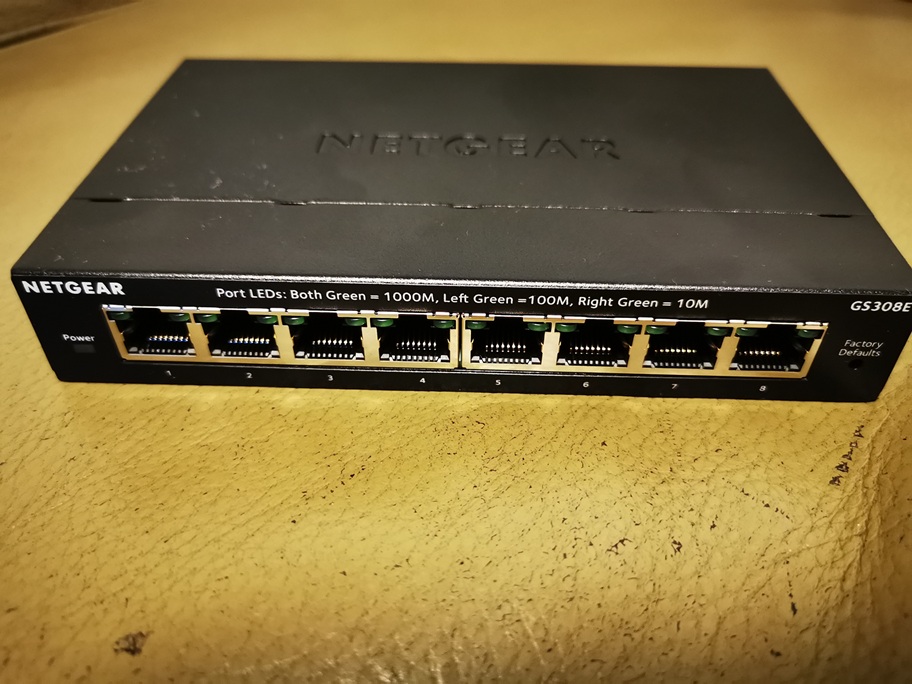

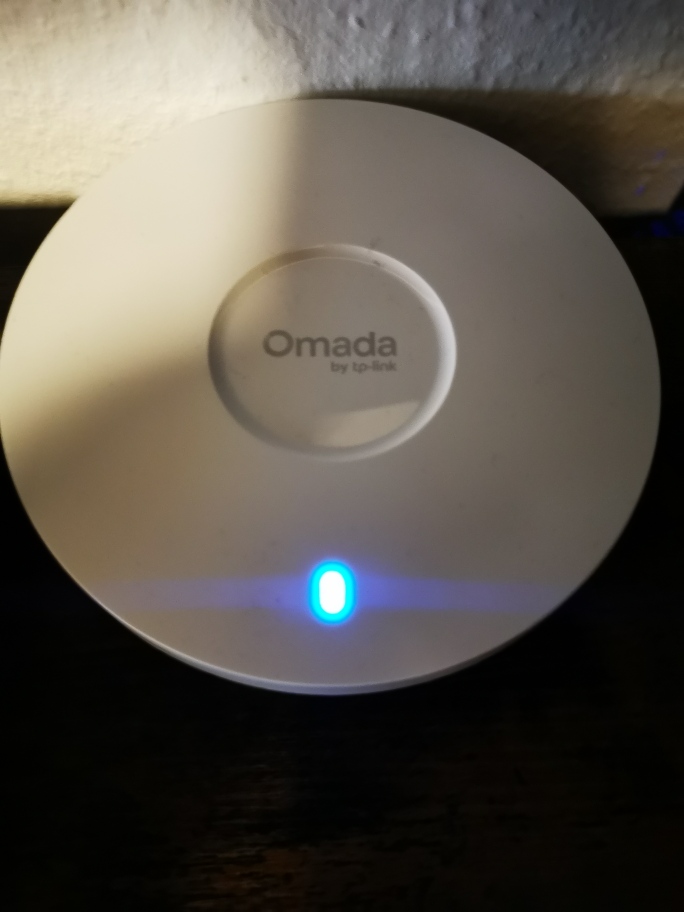

Switching & Access Point

- **Managed Switch:** Ein Managed Switch mit **VLAN-Unterstützung** ist zwingend erforderlich, um die logischen Netze physisch zu trennen und an die OPNsense-Firewall zu leiten.

- **Access Point:** Für die drahtlosen IoT- und Gast-Netze wird ein WPA3 Enterprise WLAN Access Point benötigt, der ebenfalls VLANs korrekt taggen kann.

Fujitsu Futro S930 (Firewall) und S740 (Quad-Core Node)

Vorderansicht des Fujitsu Futro S920 (Dual-Core Node)

Managed Switch (VLAN-Unterstützung erforderlich)

Unmanaged Switch (wird nur im LAN-Segment genutzt)

Raspberry Pi 1B (Statische Webseiten)

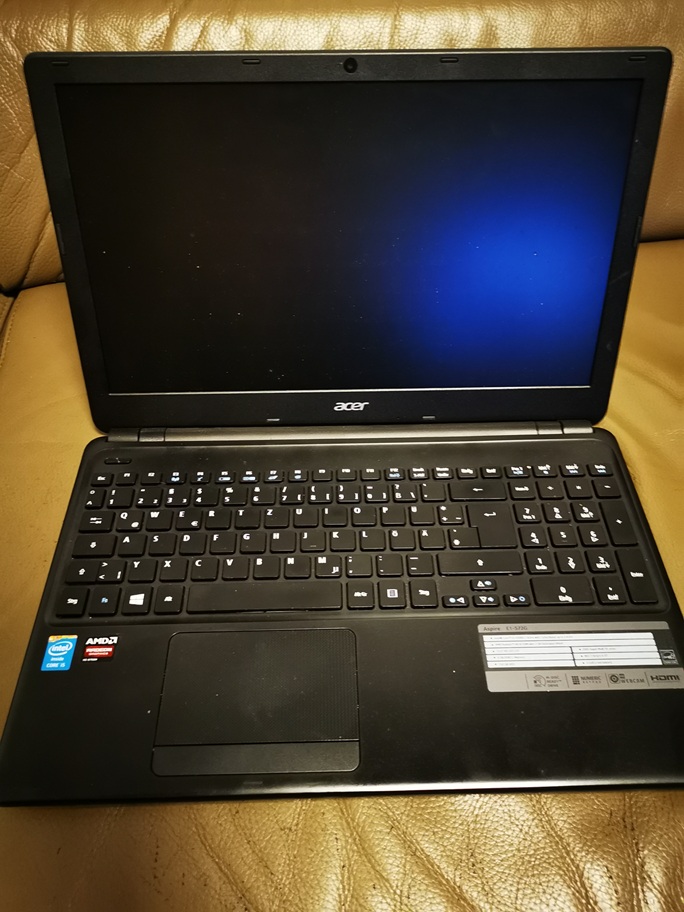

Dual-Core Notebook (Workstation-Ersatz)

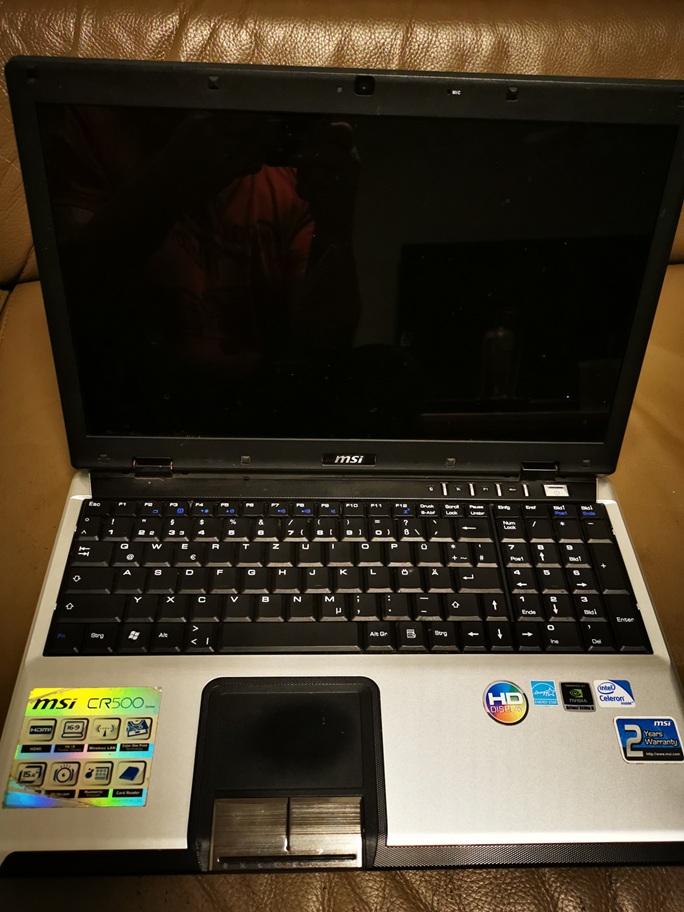

Single-Core Thin Client (Test-Client / Management)

Omada EAP610 WLAN-AP, Wifi6, WPA3, VLAN)